Astuces pour renforcer votre connexion sécurisée Weda

Naviguer en toute sécurité sur Weda est essentiel pour protéger vos informations personnelles et professionnelles. Pour…

Ce numéro de téléphone portable est-il sur liste rouge ?

Avez-vous des difficultés pour trouver le numéro de téléphone d’une personne dans un annuaire ? Dans ce…

Comment arrêter le renouvellement automatique de Avast ?

Vous souhaitez résilier votre abonnement et obtenir un remboursement chez Avast SecureLine ? Tu es au bon…

Comment mettre nord vpn en français ?

Si vous êtes à la recherche d’un moyen de configurer NordVPN en français, vous êtes au…

Comment pirater un smartphone et tout savoir que l’utilisateur ?

Vous vous demandez comment pirater un téléphone avec juste le numéro ? Cette question est très commune…

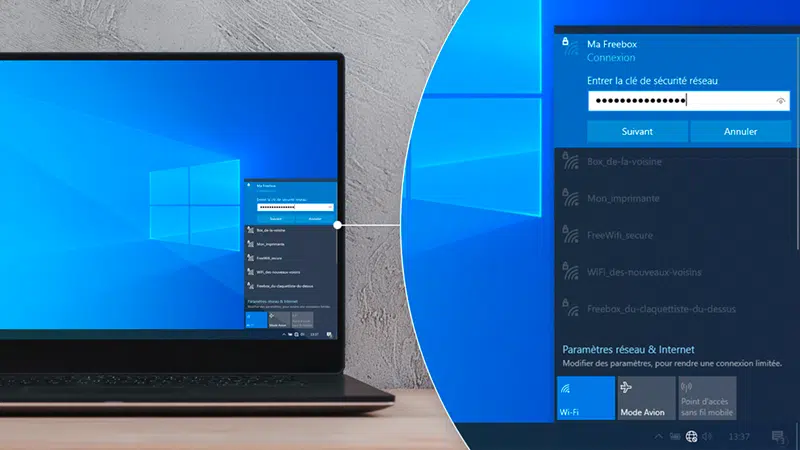

Où trouver le mot de passe wifi freebox ?

Lorsque l'on est abonné à la Freebox, il est essentiel de connaître le mot de passe…

Bloquer le wifi dans une maison : solutions et astuces efficaces

Un réseau sans-fil ouvert permet à n'importe quel appareil à portée de se connecter, parfois même…

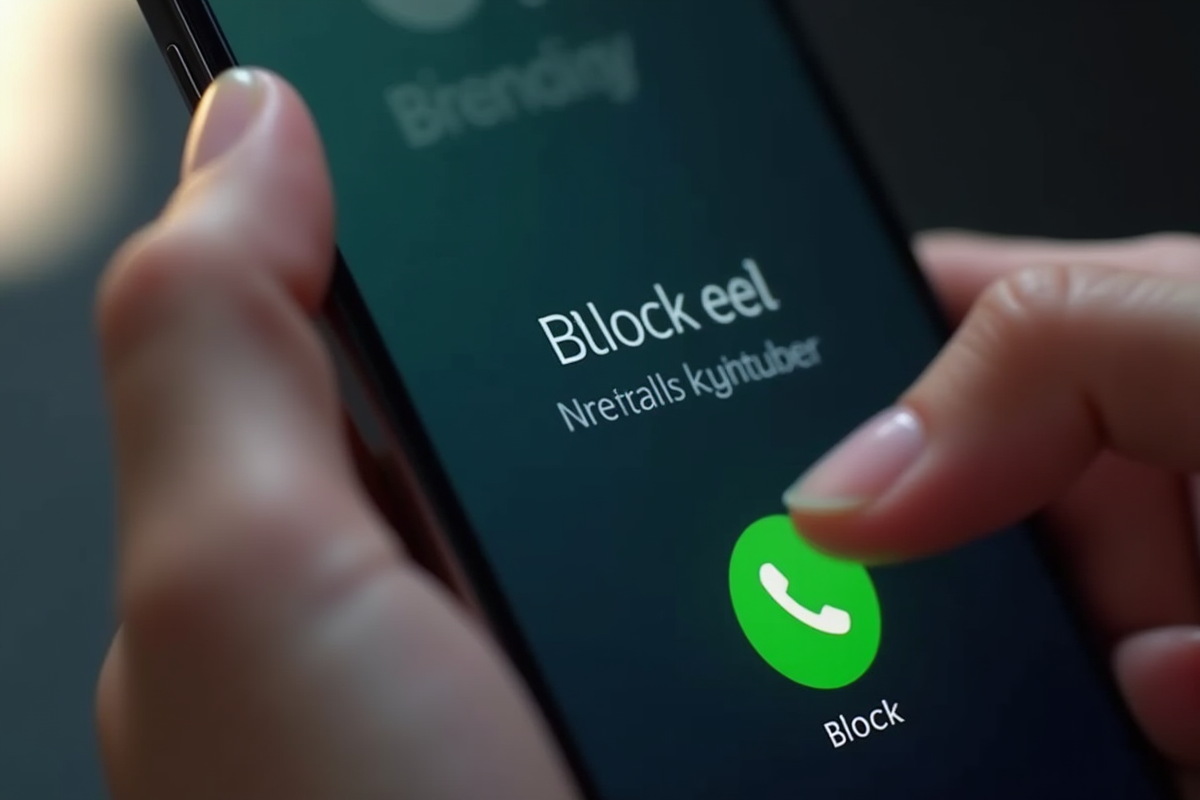

Bloquer les appels 0162 : méthodes efficaces pour stopper les numéros indésirables

Les appels provenant des numéros commençant par 0162 se multiplient, envahissant le quotidien des utilisateurs de…

VPN : La police peut-elle retrouver votre connexion sécurisée ?

À l'heure où la confidentialité numérique est vendue comme une denrée rare, la réalité rattrape souvent…

Hacktivistes : motivations ciblant entités gouvernementales ou organisations

152 attaques informatiques revendiquées par des groupes organisés ont frappé les institutions publiques européennes en 2022,…

Comment mettre de la musique sur une clé USB sur Mac ?

Résumé 1 Comment copier un CD audio sur une clé USB ? 1.1 Comment copier un CD…

Sécurité du cloud : Quelle menace pour vos données ?

En 2023, plus de 45 % des incidents de compromission de données impliquent des environnements cloud…

Achats en ligne : quels sont les dangers potentiels à éviter ?

La commande en ligne a bouleversé nos habitudes d'achat, mais derrière la promesse de simplicité et…

Comparatif : WireGuard vs VPN – Quelle est la meilleure solution ?

4 000 lignes contre plus de 70 000. À première vue, WireGuard et OpenVPN ne jouent…

Achats en ligne sécuritaires : mesures à prendre pour une expérience sans risque

Les fraudes liées aux paiements en ligne ont augmenté de 30 % en Europe en 2023,…

Trois types de phishing : comment les reconnaître et s’en protéger efficacement

En 2023, plus de 80 % des entreprises françaises ont signalé au moins une tentative de…

Protéger ses mots de passe grâce à un gestionnaire sécurisé efficace

Des centaines de comptes, une avalanche d'identifiants, et toujours le même casse-tête : retrouver, inventer, retenir…

Antivirus sur ordinateur portable : vérifier la présence et l’état du logiciel de protection

Un ordinateur portable livré avec un antivirus préinstallé ne garantit pas une protection active et efficace.…

Piliers de la sécurité de l’information : importance et impact

Une faille de sécurité non corrigée peut compromettre l'intégralité d'un système en quelques minutes. Certaines réglementations…

Les vrais atouts et limites d’un VPN selon nos conseils pratiques

Oublier la sécurité en ligne aujourd'hui, c'est comme laisser la porte de chez soi grande ouverte…

Protéger efficacement son cloud grâce à des pratiques éprouvées

Les chiffres donnent le vertige : chaque jour, des milliers de tentatives d'intrusion visent les espaces…

Antivirus téléphone : Comment vérifier sa présence sur son appareil ?

Un chiffre brut pour commencer : plus de 350 000 nouveaux logiciels malveillants sont détectés chaque…

Mises à jour : pourquoi et quand les faire pour son site web ?

Un site web laissé sans maintenance devient vulnérable aux failles de sécurité dès la première obsolescence…

Sécurité Wi-Fi : WireGuard, une technologie inviolable ?

WireGuard a été ajouté au noyau Linux en 2020, alors qu’OpenVPN et IPsec dominaient le marché…

Sécurité informatique : quel mode d’authentification choisir ?

Les mots de passe uniques continuent de faire office de sésame pour accéder à la vaste…

Sécurité informatique : découvrez les 4 piliers essentiels pour protéger vos données

Une faille non corrigée suffit parfois à rendre inutiles des systèmes de défense coûteux. L’application stricte…

Stockage mots de passe sur PC : où et comment sécuriser ?

En 2023, plus de 80 % des violations de données impliquaient des mots de passe compromis…

RGPD : comment protège-t-il vos données personnelles ?

Le chiffre donne le ton : chaque entreprise confrontée à une fuite de données se retrouve…

Les principales fonctionnalités du Monespace Securitas

Quel que soit la taille, le secteur d’activité ou la complexité de votre entreprise, il est…

Logiciel anti-phishing : comment empêcher les attaques de phishing efficacement ?

Malgré des filtres de messagerie toujours plus sophistiqués, le taux de réussite des campagnes de phishing…

Principes clés de la réglementation RGPD : Tout comprendre en 5 points

Un consentement donné une fois n’est jamais acquis définitivement : il peut être retiré à tout…

Découvrez qui utilise votre WiFi : sécurisez votre réseau facilement !

Un WiFi, ce n’est pas qu’un mot de passe griffonné sur un post-it ou un code…

Coût moyen d’une cyberattaque : tarifs et impacts en 2025

C’est souvent le détail qui fait vaciller la forteresse. Un clic d’apparence anodin, et tout un…

Protocoles sécurisation transactions Internet: Quels choisir en 2025?

Un simple clic, et voilà des milliers d’euros qui s’évaporent dans le grand vide digital : l’angoisse…

Activer Windows Defender : Vérifier et assurer la protection de votre système

Protéger son ordinateur contre les menaces en ligne est plus fondamental que jamais. Windows Defender, l'antivirus…

RGPD : Quelles sont les obligations de protection des données en France ?

Un simple clic, et l’invisible bascule dans le réel : vos données personnelles font le tour…

RGPD : données à protéger et règles à respecter pour la collecte

Les entreprises collectent des quantités croissantes de données personnelles, ce qui soulève des préoccupations majeures en…

Comment enlever une adresse mail des indésirables Outlook ?

Vous recevez une quantité de publicité, de courrier non sollicité et d'autres spams ? Est-ce qu'une personne…

Sécurité informatique : comprendre l’audit pour protéger vos données

Les cyberattaques se multiplient, ciblant aussi bien les grandes entreprises que les petites structures. La protection…

Droits non reconnus par le RGPD : quels sont-ils et pourquoi ?

Le Règlement Général sur la Protection des Données (RGPD) a marqué un tournant dans la manière…

Problème ESD : Quels impact, solutions et prévention ?

L'électrostatique, bien que souvent invisible à l'œil nu, représente un défi majeur dans de nombreux domaines…

Rémunération des hackers : Découvrez combien ils gagnent réellement !

Les hackers, souvent perçus comme des figures énigmatiques de l'ère numérique, suscitent autant de fascination que…

Logiciel de sécurité : Comparatif des meilleurs outils de protection en 2025

Les menaces informatiques évoluent à une vitesse fulgurante, rendant la protection des données plus fondamentale que…

Éléments de sécurité informatique : découvrez les 5 clés pour une protection optimale

Les cyberattaques se multiplient, menaçant aussi bien les grandes entreprises que les particuliers. Face à ces…

Protocoles vpn : quels types sont utilisés et comment choisir le meilleur ?

La sécurité en ligne est devenue une préoccupation majeure pour tous les utilisateurs d'Internet. Les VPN…

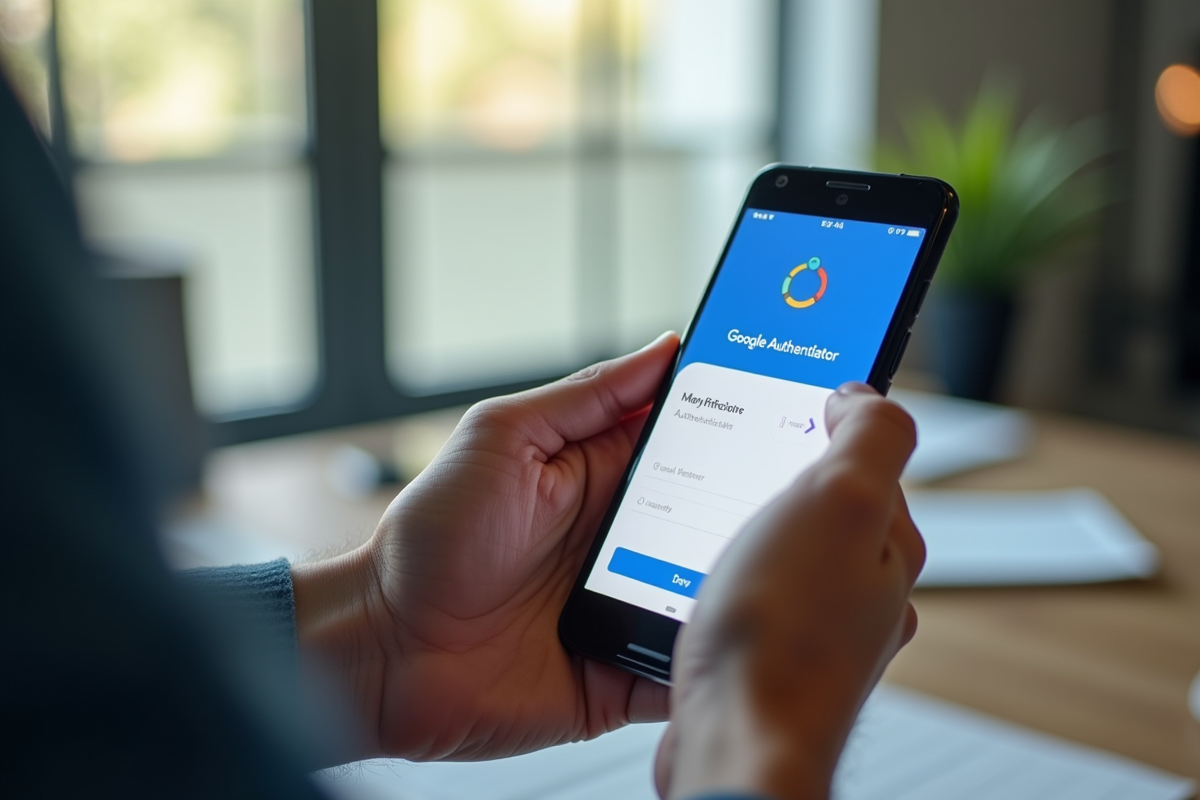

Fiabilité de Google Authenticator : tout ce qu’il faut savoir sur ce service d’authentification à double facteur

La sécurité numérique est un enjeu fondamental alors que les cyberattaques se multiplient et évoluent. Google…

Stockage des mots de passe : Où sont-ils enregistrés sur le gestionnaire Password ?

Les gestionnaires de mots de passe sont devenus indispensables pour sécuriser nos informations en ligne. Password,…

Vérification Fichage Banque de France : Êtes-vous répertorié ?

Beaucoup de Français se posent des questions sur leur situation financière, notamment en ce qui concerne…

Protocole sécurisé pour accéder aux périphériques réseau : qu’est-ce le plus performant ?

La gestion des périphériques réseau est fondamentale pour assurer la sécurité et la performance des infrastructures…

Sécurité paiement en ligne : comment vérifier si un site est fiable ?

Avec l'essor des achats en ligne, la sécurité des paiements est devenue une préoccupation majeure pour…